Dans cet article, je rapporte mes notes de configuration pour raspberry-pi installé avec Raspbian (ie Debian pour raspberry pi) Jessie lite.

Installation

D’abord, téléchargez l’image sur le site de la fondation raspberry pi en allant dans le menu DOWLOADS puis RASPBIAN puis le bouton Download ZIP de RASPBIAN JESSIE LITE. L’image compressée fait un peu moins de 300Mo.

Une petite remarque en passant: si vous revenez souvent, nous verrez la version de l’image être mise à jour.

Vous pouvez aller lire la release note qui va vous indiquer ce qui change. Et la, oh joie, il y a pour les notes du 25 novembre 2016:

2016-11-25:

* SSH disabled by default; can be enabled by creating a file with name "ssh" in boot partition

* Prompt for password change at boot when SSH enabled with default password unchanged

Chic! Nous allons pouvoir installer Raspbian sans devoir passer par la case connexion d’un clavier, d’un écran HDMI…

Pour installer Raspbian sur une carte SD j’utilise “rufus” depuis Windows. Mon lecteur de carte micro-SD est soit un clef USB ou alors le lecteur de carte SD avec l’adaptateur livré avec la micro SD. D’ailleurs… pas mal de PC portables ont des lecteurs de carte. Ils sont si discrets qu’on passe à coté de leur existence.

une fois que l’image est copiée, créez un fichier s’appelant “ssh” vide et sans extension depuis Windows explorer.

Éjectez proprement le lecteur SD avant de retirer la carte. Puis insérez la carte Micro-SD dans le raspberry-pi et allumez!

pour trouver l’adresse IP du raspberry, j’utilise nmap et je scanne mon sous réseau

C:\Program Files (x86)\Nmap>nmap -sn 192.168.0.0/24

Et je cherche le périphérique dont l’adresse MAC est reconnue comme étant de la Raspberry PI Foundation (OUI B8-27-EB)

Nmap scan report for 192.168.0.36

Host is up (0.0010s latency).

MAC Address: B8:27:EB:A0:B0:DC (Raspberry Pi Foundation)

Configuration initiale

Je me connecte avec putty, login pi, password raspberry. Raspbian est prévenant et à la connexion vous indique le premier pas: changer le mot de passe.

pi@raspberrypi:~ $ passwd

Changing password for pi.

(current) UNIX password:

Enter new UNIX password:

Retype new UNIX password:

passwd: password updated successfully

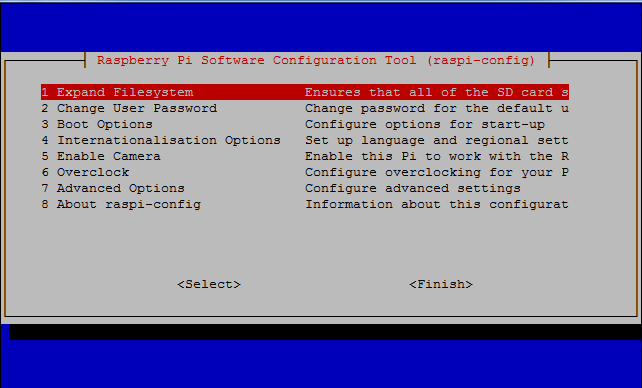

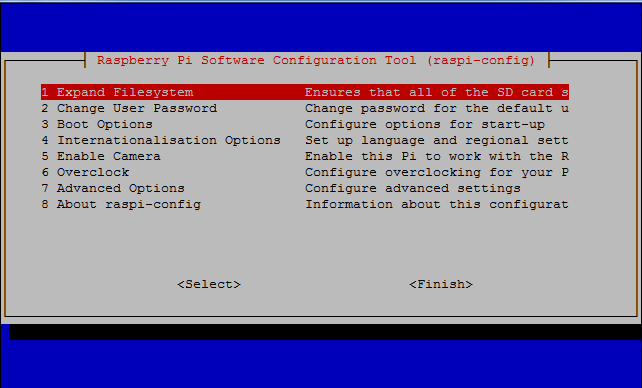

je procède ensuite à des configuration supplémentaires avec raspi-config:

pi@raspberrypi:/boot $ sudo raspi-config

1 - Expand file system

3 - Boot option > B1 Desktop / CLI > Console

7 - Advanced Options > A2 Hostname

Pour un pur serveur, je configure également:

5 - Enable Camera > disable camera

7 - Advanced Options > A3 Memory Split > 16

7 - Advanced Options > A5 VNC > disable

7 - Advanced Options > A6 SPI > disable

7 - Advanced Options > A7 I2C > disable

7 - Advanced Options > AA 1-Wire > disable

7 - Advanced Options > AB GPIO Server > disable

En quittant raspi-config, je redémarre mon raspberry

Mise à jour du raspberry

Pour mettre à jour raspberry pi, il faut procéder en deux étapes:

- mise a jour des packets et versions disponible dans le dépot Raspian

- mise à jour des packets installés

pi@raspberrypi:~ $ sudo apt-get update

...

pi@raspberrypi:~ $ sudo apt-get update

...

real 12m58.480s

user 1m52.860s

sys 0m48.510s

pi@raspberrypi:~ $ sudo shutdown -r now

L’opération aura pris sur un raspberry pi avec une carte SD class 10 sandisk un peu moins de 15 minutes.

Configurer une adresse IP fixe

Editer le fichier /etc/dhcpcd.conf et ajouter à fin du fichier les paramètre comme indiqués dans les lignes suivantes:

pi@raspberrypi:~ sudo vi /etc/dhcpcd.conf

# configuration de l'adresse IP statique

interface eth0

static ip_address=192.168.0.247/24

static routers=192.168.0.1

static domain_name_servers=192.168.0.249 192.168.0.248

# fin de la configuration

l’adresse IP et le masque du réseau sont indiqués sous la forme a.b.c.d/CIDR. Pour les box des fournisseurs Internet, c’est généralement /24 (ie masque 255.255.255.0).

On indique aussi le routeur et un ou deux serveurs de noms ou DNS. Pour rappel, les serveurs de noms de Google bien connus sont 8.8.8.8 et 8.8.4.4

En conclusion

Chacun a ses petites habitudes pour configurer un système après l’installation. C’est une brique de base sur laquelle je construits mes essais et tests.

Et pour aller plus loin… j’aimerai savoir comment toutes ces actions peuvent être automatisée lors du premier démarrage… et hop, un brouillon de plus dans WordPress.